Было время, когда люди разделяли киберпространство, цифровой мир компьютеров и хакеров, и действительность, населенную людьми из плоти и крови – реальный мир. Любой, кто опасался хакерских угроз киберпространства, мог просто отключиться от сети и вернуться в надежный и неуязвимый мир физических объектов.

Было время, когда люди разделяли киберпространство, цифровой мир компьютеров и хакеров, и действительность, населенную людьми из плоти и крови – реальный мир. Любой, кто опасался хакерских угроз киберпространства, мог просто отключиться от сети и вернуться в надежный и неуязвимый мир физических объектов.

Но сегодня дешевые компьютеры, связанные беспроводным подключением, вторглись в реальность. Они повсюду – в игрушках наших детей, в автомобилях, даже в наших телах. 2015 год как никогда ясно продемонстрировал всем, что, благодаря интернету вещей, все уязвимости и опасности цифрового мира стали частью мира реального.

В уходящем году исследователи кибербезопасности обнаруживали дыры во всём, от «умных» кукол Барби и холодильников до автомобиля Jeep Cherokee и снайперской винтовки. По словам Криса Роулэнда, предпринимателя, работающего в сфере интернет-безопасности, всё это демонстрирует, насколько сильно интернет вещей угрожает нашему реальному миру. Не так давно Роулэнд запустил стартап Bastille, цель которого – обеспечение безопасности интернета вещей. По словам предпринимателя, общественность только сейчас начинает осознавать угрозу, с которой столкнулась.

Вот всего несколько примеров, которые в 2015 году наглядно продемонстрировали небезопасность интернета вещей.

Автомобили, подключенные к интернету

Этим летом исследователи Чарли Миллер и Крис Валасек навсегда изменили взгляд автомобильной промышленности на понятие «безопасного автомобиля». В июле хакерам удалось продемонстрировать удаленный взлом бортового компьютера Jeep Cherokee 2014 года выпуска. Исследователи смогли отключить управление коробкой передач и заблокировать тормоза автомобиля. Их работа вынудила Fiat Chrysler исправлять уязвимость в более чем 1,4 млн. автомобилей. Компании пришлось по почте разослать всем водителям флешки с патчем, который исправлял опасную дыру в безопасности.

Этим летом исследователи Чарли Миллер и Крис Валасек навсегда изменили взгляд автомобильной промышленности на понятие «безопасного автомобиля». В июле хакерам удалось продемонстрировать удаленный взлом бортового компьютера Jeep Cherokee 2014 года выпуска. Исследователи смогли отключить управление коробкой передач и заблокировать тормоза автомобиля. Их работа вынудила Fiat Chrysler исправлять уязвимость в более чем 1,4 млн. автомобилей. Компании пришлось по почте разослать всем водителям флешки с патчем, который исправлял опасную дыру в безопасности.

Взлом Jeep Cherokee оказался лишь первой ласточкой. В августе на хакерской конференции DefCon Марк Роджерс, главный исследователь безопасности компании CloudFlare, и Кевин Мэхэффи соучредитель и технический директор компании Lookout, продемонстрировали уязвимости автомобиля Tesla Model S. Уязвимость позволяет любому подключить ноутбук к сетевому кабелю за приборной панелью, и взять автомобиль под полный контроль. Так авто стоимостью $100 тыс. становится элементарной добычей для технически подкованных угонщиков. Также злоумышленник может установить в бортовой компьютер троян для удаленного управления автомобилем. Большую часть этих опасных уязвимостей компания Tesla уже исправила.

На той же конференции DefCon хакер Сэми Камкар представил устройство размером с книгу, которое может быть установлено в любое современное транспортное средство General Motors. После установки устройство OwnStar позволяет перехватывать сообщения с бортового компьютера автомобиля, отслеживать передвижения машины и даже включать ее двигатель. Вскоре после этого Камкар обнаружил, что эти же трюки можно проделывать и с продукцией BMW и Mercedes Benz. Спустя несколько дней исследователи Калифорнийского университета в Сан-Диего показали, как можно использовать небольшое устройство, которое страховые компании просят подключать к бортовому компьютеру автомобиля, чтобы отслеживать манеру езды пользователя. Используя уязвимость в этом устройстве, хакеры смогли отключить тормоза автомобиля Corvette.

Все эти профессиональные взломы стали демонстрацией не только для автопроизводителей, но и для рядовых пользователей. «Эти программные ошибки однажды могут кого-то убить», – поясняет Чарли Миллер, описывая всю серьезность ситуации.

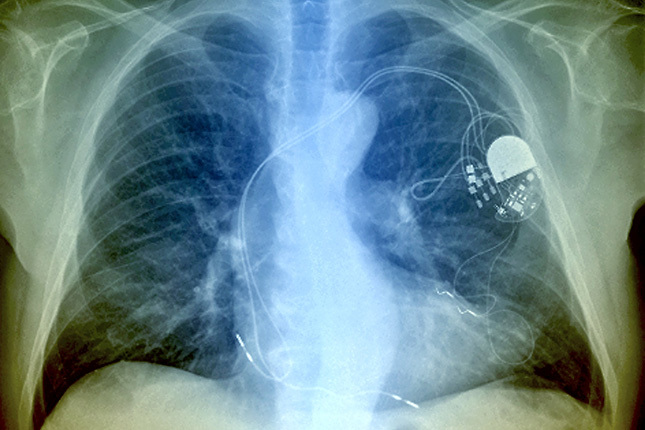

Медицинские устройства

Взломанные автомобили – не единственные устройства из интернета вещей, которые могут убить пользователя. У критически важного медицинского оборудования сегодня также есть программное обеспечение. А в этом программном обеспечении – есть уязвимости, которые, в теории, могут позволить хакеру убить пациента.

Взломанные автомобили – не единственные устройства из интернета вещей, которые могут убить пользователя. У критически важного медицинского оборудования сегодня также есть программное обеспечение. А в этом программном обеспечении – есть уязвимости, которые, в теории, могут позволить хакеру убить пациента.

Опасения на этот счет имеются уже давно. К примеру, кардиолог бывшего вице-президента США Дика Чейни настоял на том, чтобы в кардиостимуляторе его пациента отсутствовала функция Wi-Fi контроля. По его словам, хакеры могли использовать это для покушения на жизнь политика.

Спустя некоторое время студенты университета Алабамы подтвердили опасения доктора. Им удалось взломать кардиостимулятор внутри обучающего манекена. Исследователи взяли под полный контроль сердечный ритм манекена. Если бы стимулятор принадлежал реальному человеку, то этот человек был бы уже мертв.

Еще одной целью хакеров могут стать аппараты, управляющие подачей медикаментов. Подобные насосы управляются программно и выдают пациентам морфий, антибиотики, препараты химиотерапии и прочие медикаменты. Исследователь безопасности Билли Риос заинтересовался состоянием подобного оборудования, поскольку сам побывал на больничной койке. Внимательно изучив окружающее оборудование, Риос обнаружил, что все оно имеет серьезные проблемы в безопасности. При желании, хакер смог бы получить доступ к медицинским устройствам и, к примеру, выдать тому или иному пациенту смертельную дозу наркотика.

Управление по контролю качества пищевых продуктов и лекарственных препаратов приняло во внимание замечание исследователя и сейчас принимает меры для устранения проблем. К примеру, недавно агентство начало сотрудничать с калифорнийскими медиками для устранения уязвимости в инсулиновых помпах.

К сожалению, многие проблемы медицинского оборудования не решаются простым патчем. Некоторые системы придется переписывать с нуля с учетом требований безопасности. На это потребуется немало времени, что означает, что лишь спустя годы больницы и пациенты смогут почувствовать себя в безопасности.

Другое оборудование

Кажется, сегодня можно найти версию любого потребительского товара со встроенным Wi-Fi. С одной стороны, это здорово. С другой – это проблема, поскольку разработчики не всегда уделяют достаточно внимания безопасности.

Кажется, сегодня можно найти версию любого потребительского товара со встроенным Wi-Fi. С одной стороны, это здорово. С другой – это проблема, поскольку разработчики не всегда уделяют достаточно внимания безопасности.

Когда компания Mattel добавила Wi-Fi в куклу Барби, это казалось хорошей идеей. Подключение к интернету позволило бы ребенку вести живые беседы с искусственным интеллектом. Но оказалось, что соединение, с помощью которого кукла синхронизируется с мобильным приложением на планшете или смартфоне, незашифровано. Это позволяет злоумышленникам перехватывать аудио с помощью куклы. «Умный» холодильник Samsung получил Wi-Fi для возможности синхронизации с Календарем Google. Как оказалось, устройство неверно проверяет SSL сертификаты, в результате все данные из аккаунта Google пользователя могут быть украдены. Даже радионяни, используемые для слежения за детьми, ненадежны. Исследователи из компании Rapid7 проверили девять самых популярных устройств на рынке и выяснили, что их можно очень просто взломать.

Похоже, сегодня даже оружие не защищено от взлома. Семейная пара хакеров, Руна Сэндвик и Майкл Оже, в июле смогли взломать и взять под контроль «умную» снайперскую винтовку TrackingPoint XS1. Винтовка имеет компьютерный прицел. Обманув его, хакеры смогли заставить стрелка целиться не туда, куда следует. Как следствие, стрелок поразил не ту мишень, в которую он целился, а соседнюю.

Главная проблема современного интернета вещей заключается в том, что производители не могут справиться с угрозами киберпространства. Когда они помещают технологию на тот или иной предмет, который прежде не был «умным», они сталкиваются с вызовами, с которыми никогда прежде не сталкивались. В итоге, кибербезопасность становится проблемой людей, которые никогда в жизни не имели к ней никакого отношения. И если с «умными» лампочками ситуация не слишком критична, то, когда речь заходит о смарт-автомобилях, оружии или медицинском оборудовании, картина становится пугающей. Будем надеяться, в 2016 году разработчики будут уделять больше внимания безопасности предметов, которые могут убивать пользователей.