Новые исследования показали, что биометрическая аутентификация в Windows Hello для бизнеса уязвима к вмешательству на уровне системных данных. Два немецких специалиста по безопасности, Батист Давид и Тиллман Освальд из компании ERNW, на конференции Black Hat USA представили метод обхода защиты Microsoft.

Атака получила название Faceplant. В отличие от традиционных попыток подмены лица или подделки отпечатков, этот способ работает на глубинном уровне — через манипуляции с хранящимися шаблонами биометрических данных.

Сценарий атаки выглядит так: злоумышленник регистрирует собственное лицо на любом устройстве с Windows, получает цифровой шаблон и расшифровывает его. Затем этот шаблон внедряется в базу данных целевой системы. В результате биометрия жертвы подменяется на лицо атакующего, и он может войти в корпоративные аккаунты как легитимный пользователь.

По словам Освальда, Faceplant стал развитием прошлой атаки Face Swap, которая требовала модификации данных между учетными записями на одном устройстве. Новая техника гибче — теперь шаблон можно подготовить на любом компьютере и внедрить в систему жертвы.

Почему это опасно

Уязвимость связана с тем, как Windows Hello интегрируется с платформами Microsoft Entra ID и Active Directory. При настройке создается криптографический ключ, связанный с биометрическим профилем, который хранится в базе Windows Biometric Service. Несмотря на защиту через механизм CryptProtectData, исследователи показали, что локальный администратор способен снять шифрование и внедрить новые данные.

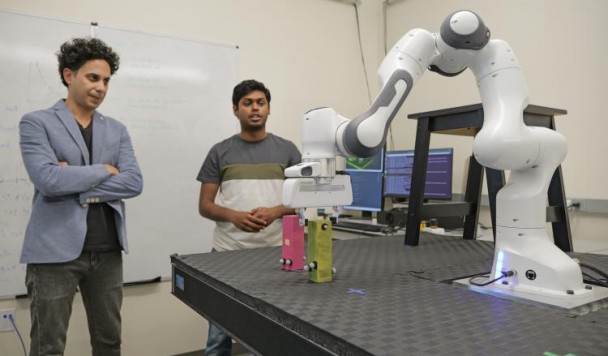

Во время демонстрации на Black Hat исследователи доказали практическую применимость метода: один из них сгенерировал свой шаблон на отдельном ноутбуке, внедрил его в чужую систему, и та без проблем приняла поддельные данные, открыв доступ к корпоративному аккаунту.

Microsoft признала существование уязвимости, но подчеркнула, что для атаки требуется административный доступ к системе. Компания напомнила, что функция Enhanced Sign-In Security (ESS) способна блокировать подобные атаки, так как хранит биометрические данные в изолированной среде. Однако ESS поддерживается не на всех устройствах и часто отключена по умолчанию. Кроме того, некоторые современные компьютеры с процессорами AMD не удовлетворяют ее требованиям.

По мнению исследователей, полностью закрыть дыру можно только глубокой переработкой Windows Hello или переносом большей части биометрической обработки в защищенные аппаратные модули вроде TPM. До этого момента организациям, использующим Windows Hello без включенной ESS, рекомендуется отказаться от биометрии в пользу PIN-кодов, которые при текущих условиях оказываются надежнее.