Учёные обнаружили новый класс аппаратно-ориентированных побочных атак для Android под названием Pixnapping («кража пикселей»). Его идея проста по эффекту, но технологически сложна: вредоносное приложение без специальных разрешений может «подсматривать» отдельные пиксели на экране других приложений и по ним воссоздавать секретную информацию — например, одноразовые коды двухфакторной аутентификации (2FA) или приватные сообщения. Подробное описание и демонстрации атаки опубликованы исследователями в сопроводительной работе и на официальном сайте проекта.

Исследователи показали работоспособность PoC-реализации на современных смартфонах Google Pixel и Samsung Galaxy S25; при этом авторы утверждают, что корневые механизмы уязвимости присутствуют во многих других моделях Android-устройств. Google уже выпустил частичное исправление, но команда исследователей сумела обойти первоначальный фикс, и компания планирует выпустить дополнительный патч в декабрьском обновлении безопасности. Номер зарегистрированной уязвимости — CVE-2025-48561.

Как работает Pixnapping

Атака состоит из трёх основных этапов. Сначала пользователь вручную открывает вредоносное приложение (в отличие от некоторых эксплойтов, оно не запускается вовсе скрытно).

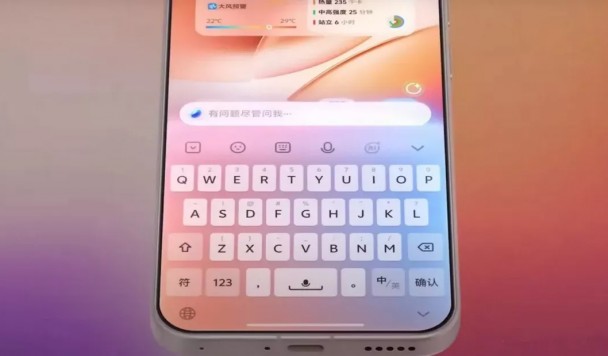

Затем злоумышленник вызывает целевое приложение — например, Google Authenticator или страницу с входом в аккаунт — чтобы на экране появилась интересующая информация.

После этого вредоносная программа выполняет серию графических операций, которые принуждают систему поместить «целевые» пиксели в графический конвейер рендеринга и затем измеряют время этих операций. Используя известный аппаратный побочный канал GPU.zip, приложение по замерам времени выводит, тёмный или светлый конкретный пиксель, и, повторяя процедуру для множества координат, реконструирует отображаемое содержимое — по сути, делая «скриншот по пикселям» там, где прямой доступ скриншотов запрещён.

Исследование содержит подробную проверку концепции и объяснение механики наложения полупрозрачных окон и измерения задержек рендера.

В испытаниях исследователи сумели восстановить секреты из популярных сервисов и приложений: Gmail, Google Accounts, Google Authenticator (2FA-коды), Signal, Venmo и других. В случае Google Authenticator PoC-реализация восстанавливала одноразовые коды менее чем за 30 секунд.

Уязвимость известна как CVE-2025-48561. Google выпустил патч в сентябрьском бюллетене безопасности, однако исследователи обнаружили способ обойти этот первичный фикс, после чего Google пообещал дополнительный патч в декабрьском цикле обновлений. Проблема усугубляется тем, что аппаратный побочный канал GPU.zip, на котором во многом базируется Pixnapping, остаётся незащищённым у ряда поставщиков графических процессоров — по состоянию на отчёты исследователей, производители GPU не торопятся выпускать исправления для этого низкоуровневого канала. Это создаёт фундаментальный риск: даже при доработках Android-стека остаётся аппаратная поверхность утечки.

Что делать пользователю

- Устанавливайте обновления Android и патчи безопасности сразу после их выхода — производители и Google продолжают работать над дополнительными исправлениями.

- Загружайте приложения только из доверенных источников и избегайте установки непроверенных программ, даже если они не запрашивают разрешений. Pixnapping-PoC не требует привилегий, но пользователь всё же должен вручную открыть приложение.

- При работе с критичными секретами (2FA, пароли, банковские данные) по возможности используйте аппаратные ключи (FIDO2) или внешние генераторы кодов — это снижает риски, связанные со скрин-пикселями на экране.

- Для корпоративных устройств рассмотрите дополнительные политики безопасности и ограничение установки приложений.