Эксперты по безопасности выявили новую кампанию кибершпионажа под названием LunaSpy, которая поражает устройства под управлением Android. Вместо защиты данных, как это делает настоящее антивирусное ПО, программа маскируется под средство безопасности и похищает личную информацию.

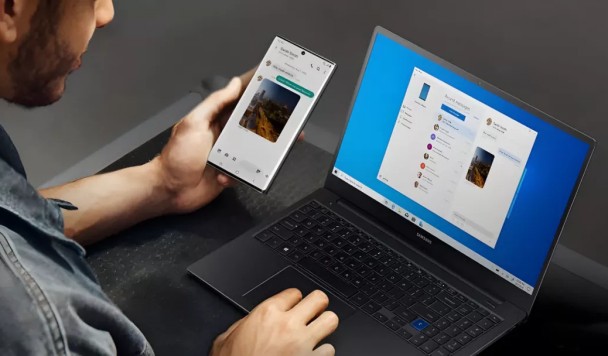

По данным исследователей, активность LunaSpy фиксируется как минимум с февраля 2025 года. Основные каналы распространения — мессенджеры и чаты, где инициаторами контакта выступают либо незнакомцы, либо злоумышленники, взломавшие чужие аккаунты. Также угрозу могут распространять отдельные каналы в Telegram.

Механизм заражения

Потенциальные жертвы получают предложение установить приложение, якобы обеспечивающее дополнительную защиту устройства. После установки LunaSpy начинает демонстрировать фальшивые уведомления о множестве «обнаруженных угроз», побуждая пользователя предоставить приложению расширенные права доступа.

Такая тактика позволяет шпионскому ПО получать полный контроль над устройством. Новейшие версии способны извлекать пароли, сохраненные в браузерах и мессенджерах, а также получать доступ к файлам, контактам и переписке.

Возможности шпионского ПО

LunaSpy обладает широким набором функций:

- запись аудио и видео через микрофон и камеру;

- чтение текстовых сообщений, логов и списка контактов;

- отслеживание геолокации;

- захват скриншотов и активности экрана;

- выполнение произвольных команд в системе.

Исследователи также отметили заготовленную, но пока не активированную функцию кражи изображений из галереи устройства.

Кампания LunaSpy выделяется разветвленной серверной сетью. Эксперты выявили около 150 доменов и IP-адресов, которые используются как управляющие серверы для передачи команд и сбора похищенных данных.

Эксперты предполагают, что LunaSpy может быть частью более масштабных кибершпионских операций. Пользователям советуют избегать установки приложений из непроверенных источников и регулярно проверять список разрешений уже установленных программ.